Atac cu diapozitive - Slide attack

Atacul de diapozitive este o formă de cript concepute pentru a face față cu ideea predominantă că , chiar și slabe cifruri poate deveni foarte puternic prin creșterea numărului de runde, care poate îndepărta un atac diferențial . Atacul cu diapozitive funcționează în așa fel încât să facă irelevant numărul de runde dintr-un cifru. În loc să se uite la aspectele randomizării datelor ale cifrului bloc, atacul diapozitiv funcționează analizând programul cheie și exploatând punctele slabe din acesta pentru a sparge cifrul. Cea mai comună este repetarea tastelor într-o manieră ciclică.

Atacul a fost descris pentru prima dată de David Wagner și Alex Biryukov . Bruce Schneier le-a sugerat mai întâi termenul de atac cu diapozitive și l-au folosit în lucrarea lor din 1999 care descrie atacul.

Singurele cerințe pentru ca un atac de diapozitive să funcționeze pe un cifru este că acesta poate fi împărțit în mai multe runde cu o funcție F. identică . Acest lucru înseamnă probabil că are un program de cheie ciclic. Funcția F trebuie să fie vulnerabilă la un atac cu text clar . Atacul cu diapozitive este strâns legat de atacul cu cheie aferent .

Ideea atacului cu diapozitive își are rădăcinile într-o lucrare publicată de Edna Grossman și Bryant Tuckerman într-un raport tehnic IBM în 1977. Grossman și Tuckerman au demonstrat atacul asupra unui cifru de bloc slab numit New Data Seal (NDS). Atacul s-a bazat pe faptul că cifrul are subchei identice în fiecare rundă, astfel încât cifrul avea un program de chei ciclice cu un ciclu de o singură cheie, ceea ce îl face o versiune timpurie a atacului cu diapozitive. Un rezumat al raportului, inclusiv o descriere a cifrului bloc NDS și a atacului, este dat în Cipher Systems (Beker & Piper, 1982).

Atacul propriu-zis

În primul rând, să introducem o notație. În această secțiune presupunem că cifrul ia n blocuri de biți și are un program de chei folosind ca chei de orice lungime.

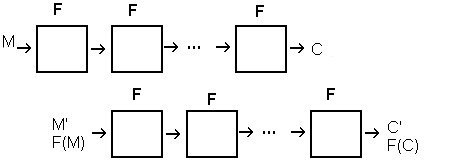

Atacul de diapozitive funcționează prin spargerea cifrului în sus în funcții de permutare identice, F . Această funcție F poate consta din mai multe runde ale cifrului; este definit de programul cheie. De exemplu, dacă un cifru folosește o programare a tastelor alternative în care comută între a și pentru fiecare rundă, funcția F ar consta din două runde. Fiecare din cele va apărea cel puțin o dată în F .

Următorul pas este de a colecta perechi text simplu-text cifrat. În funcție de caracteristicile cifrului, mai puțini pot fi suficienți, dar până la ziua de naștere nu trebuie mai mult decât ar trebui. Aceste perechi, care sunt notate ca sunt apoi folosite pentru a găsi o pereche glisată care este notată . O pereche glisată are proprietatea that and that . Odată identificată o pereche de diapozitive, cifrul este întrerupt din cauza vulnerabilității la atacurile cu text clar. Cheia poate fi extrasă cu ușurință din această asociere. Perechea a alunecat poate fi considerat a fi ceea ce se întâmplă cu un mesaj după o aplicare a funcției F . Este „alunecat” pe o rundă de criptare și de aici își ia numele atacul.

Procesul de găsire a unei perechi glisante este oarecum diferit pentru fiecare cifru, dar urmează aceeași schemă de bază. Unul folosește faptul că este relativ ușor de a extrage cheia de la doar o iterație F . Alegeți orice pereche de perechi text simplu-text cifrat și verificați pentru a vedea care sunt tastele corespunzătoare și care sunt. Dacă aceste taste se potrivesc, aceasta este o pereche glisată; altfel treceți la următoarea pereche.

În cazul perechilor text simplu-cifrat se așteaptă o pereche de diapozitive, împreună cu un număr mic de fals-pozitive în funcție de structura cifrului. Falsurile pozitive pot fi eliminate folosind cheile de pe o altă pereche mesaj-text cifrat pentru a vedea dacă criptarea este corectă. Probabilitatea ca o cheie greșită să codeze corect două sau mai multe mesaje este foarte mică pentru un cifru bun.

Uneori, structura cifrului reduce considerabil numărul de perechi text simplu-text cifrat necesare și, astfel, o cantitate mare de muncă. Cel mai clar dintre aceste exemple este cifrul Feistel folosind un program de cheie ciclic. Motivul pentru aceasta este dat căutarea este pentru un . Acest lucru reduce posibilele mesaje asociate de la în jos la (deoarece jumătate din mesaj este fixat) și, prin urmare, sunt necesare cel mult perechi text clar-text cifrat pentru a găsi o pereche glisată.

Referințe

-

EK Grossman și B. Tuckerman (1977). „Analiza unui cifru de tip Feistel slăbit prin lipsa unei chei rotative”. Raport de cercetare IBM Thomas J. Watson RC 6375. Citați jurnalul necesită

|journal=( ajutor ) - Henry Beker și Fred Piper (1982). Sisteme de cifrare: protecția comunicațiilor . John Wiley & Sons . pp. 263–267. ISBN 978-0-471-89192-5. (conține un rezumat al lucrării de Grossman și Tuckerman)

- Alex Biryukov și David Wagner (martie 1999). Slide Attacks ( PDF / PostScript ) . Al șaselea atelier internațional de criptare rapidă a software-ului (FSE '99). Roma : Springer-Verlag . pp. 245–259 . Adus 03-09-2007 .

- Alex Biryukov și David Wagner (mai 2000). Atacuri avansate de diapozitive (PDF / PostScript) . Progrese în criptologie, lucrări ale EUROCRYPT 2000. Bruges : Springer-Verlag. pp. 589-606 . Adus 03-09-2007 .

- S. Furuya (decembrie 2001). Atacuri cu diapozitive cu o criptanaliză cunoscută în clar text (PDF) . A patra conferință internațională privind securitatea informațiilor și criptologia (ICISC 2001). Seul : Springer-Verlag. pp. 214–225 . Adus 03-09-2007 .

- Eli Biham (1994). „Noi tipuri de atacuri criptanalitice folosind chei conexe” (PDF / PostScript) . Jurnal de criptologie . 7 (4): 229–246. CiteSeerX 10.1.1.48.8341 . doi : 10.1007 / bf00203965 . ISSN 0933-2790 . S2CID 19776908 . Adus 03-09-2007 .

-

M. Ciet, G. Piret, J. Quisquater (2002). „Atacuri cu cheie și diapozitive conexe: analiză, conexiuni și îmbunătățiri” (PDF / PostScript) . Adus 04-09-2007 . Citați jurnalul necesită

|journal=( ajutor )CS1 maint: nume multiple: lista autorilor ( link )